SmartLoader : l’infiltration à grande échelle via GitHub décryptée par la Purple Team Gatewatcher

Des centaines de dépôts GitHub, un langage inoffensif, une orchestration millimétrée.

Derrière des dépôts anodins se cache SmartLoader, un loader multi-étapes d’une efficacité redoutable. Notre Purple Team a mené l’enquête : une plongée technique inédite dans un schéma d’attaque où la légitimité est l’arme du crime.

A découvrir dans l’analyse

SmartLoader : une campagne malveillante qui détourne GitHub et l’IA générative pour contourner les mécanismes de cybersécurité

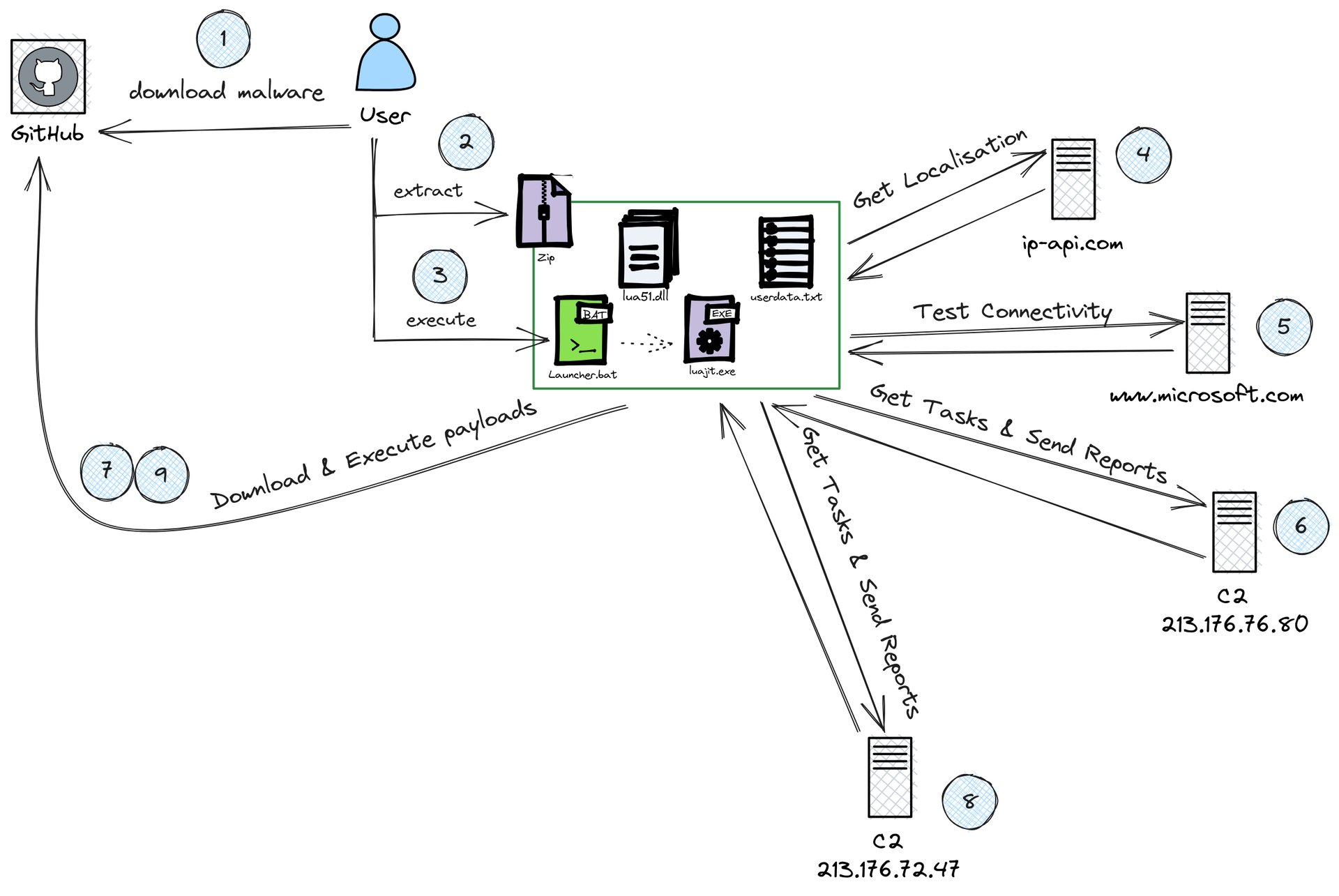

Analysé par la Purple Team de Gatewatcher, SmartLoader s’appuie sur des dépôts GitHub publics et l’automatisation de scripts légitimes pour délivrer des charges malveillantes multi-étapes. L’enquête révèle l’usage combiné de LuaJIT, AutoIT, et de techniques de détection d’environnement pour garantir la persistance et éviter les bacs à sable.

Le rapport met également en lumière l’utilisation d’IA générative pour créer README crédibles, profils GitHub cohérents et commits automatisés à grande échelle. Une mutation silencieuse de la menace qui complexifie la détection pour les SOC et les solutions traditionnelles.

Sommaire

Partie 1 : Hidden in plain sight_

1.1 RECENSEMENT

1.2 LES SOUCHES

Partie 2 : Analyse_

2.1 OBSERVATION

2.2 RECONNAISSANCE

2.3 COMMAND & CONTROL

2.4 STAGE 2

2.5 LE DERNIER LOADER

Partie 3 : Détection_

3.1 SIGFLOW

Conclusion_

IOCs_

Pour lire la suite de l'analyse