CTI

Gatewatcher

Notre vision

Large Threat Behaviour Model

Large Threat Behaviour Model unifie en temps réel l’intégralité des connaissances IT / OT au regard du paysage des menaces actives afin d’améliorer votre posture de cybersécurité. Grâce à l’ensemble des capacités innovantes offertes par les technologies d’IA générative, engagez des interactions conversationnelles simples pour vous aider dans la détection et la remédiation des menaces.

Grâce à l’Opportunity Detection and Prevention, il n’a jamais été aussi simple d’anticiper les menaces ciblant vos activités.

Sensibilisez vos utilisateurs et protégez votre image (de marque) tout en assurant la résilience de vos infrastructures.

A l’aide d’Activity Detection and Remediation, accélérez votre réaction face aux menaces détectées sur vos infrastructures. Obtenez ainsi une visibilité et un contrôle complet sur les tactiques, techniques et procédures exploitées par quelconque adversaire.

Ce que nos clients plébiscitent

Nos usages

Plateforme d’analyse et d’investigation

Plateforme de renseignements cyber basée sur OpenCTI. Elle accélère le travail des experts sécurité (SOC) grâce à une consolidation globale des acteurs malveillants et des indicateurs d’attaques. Elle permet donc à la fois de contextualiser les investigations, et d’analyser rapidement le panorama des menaces.

Flux d’information par abonnement

Basé sur cette connaissance des menaces, un flux d’information cyber (STIX), actualisé en temps réel, peut renforcer vos solutions existantes. Il améliore ainsi vos capacités de détection au plus tôt des menaces actives. Il permet également la création et l’usage automatique de règles de détection utilisées au sein de la Plateforme NDR.

Quelle est la distinction entre ces deux produits ?

Les deux approches se distinguent par d’un côté la mise à disposition d’informations globales sur les renseignements cyber (OpenCTI) :

indicateurs de compromission (IoC) : SHA1, IP, Domain

arsenal, techniques et activités des menaces (APT)

consolidation sectorielle et régionale

D’autre part, le flux d’information permet une transformation et un usage direct dans un écosystème cyber complet :

blocage des menaces (blacklist IP et Domain)

contextualisation et enrichissement

création automatique de règles (Yara)

Vos Bénéfices

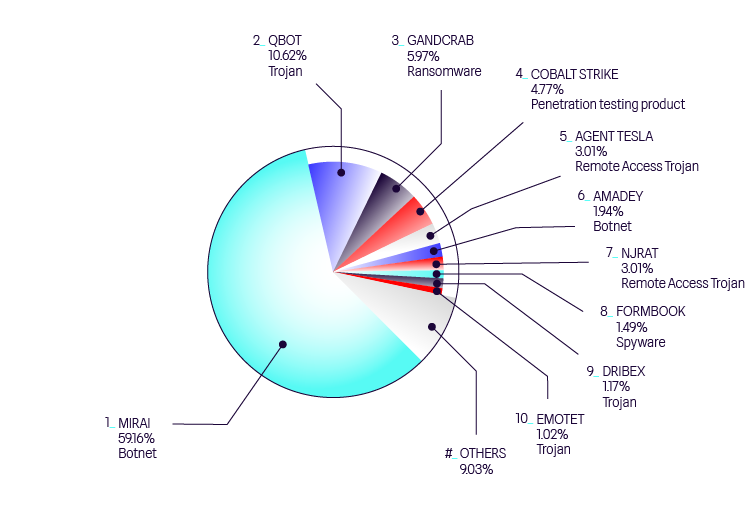

La technologie de LastInfosec inventorie et évalue en permanence les sources de données accessibles sur de multiples canaux : réseaux sociaux, sites spécialisés, darknet et deep web pour collecter les indices de compromissions enrichis et contextualisés à votre activité dans le but de réduire le temps d’analyse d’une menace lors de sa détection.

LastInfoSec facilite la prise de décision de vos équipes de sécurité opérationnelle et réduit fortement leur temps d’analyse et de réaction en cas d’incident, sans modification de leurs processus internes. Le temps gagné permet d’augmenter la couverture qualitative des alertes.

LastInfoSec possède une bibliothèque de plusieurs millions d’indicateurs de compromission (IoC). Ses moteurs automatisés de collecte, d’analyse et de corrélation permettent de rendre accessible les informations sur les menaces 24 heures en moyenne avant la concurrence avec plus de 5 500 nouveaux marqueurs validés et enrichis par jour.

Nos données étant préalablement enrichies et contextualisées, elles ne génèrent que des alertes significatives et comportent toute l’information nécessaire à leur compréhension. Les faux positifs issus de vos solutions ou d’autres sources de Threat Intelligence sont également réduits par corrélation avec notre flux CTI.

LES FONCTIONNALITÉS

Structuration des renseignements cyber

L’usage d’un standard tel que OpenCTI permet une mise en oeuvre et un usage quotidien rapide par les différents experts du SO

Exhaustivité des menaces couvertes

La collecte d’informations brutes sur un large spectre garantit un suivi pertinent des tendances en matière de menaces (APT).

Création automatique de signatures

L’industrialisation de règles de détection protège au plus tôt nos clients NDR contre les dernières techniques d’attaques (exploitations de CVE).

Qualification automatique d’indicateurs

La soumission automatique d’indicateurs issus de vos solutions de détection (IDS, NextGen Firewall, EDR, SIEM, SOAR, Sandbox) permet une contextualisation complète et une remédiation rapide.

Nos autres produits

Gen AI Assistant

NDR Gatewatcher

REFLEX

Cockpit

TAP

Deep Visibility

Reconnaissances

Ce contenu pourrait vous plaire

Évaluez gratuitement notre CTI